La protection des objets connectés en entreprise est un enjeu stratégique face aux cybermenaces croissantes. Le Zero Trust Network Access (ZTNA) s’impose comme une réponse adaptée pour garantir un accès sécurisé aux ressources tout en limitant les risques. En savoir plus sur les fondamentaux du ZTNA.

Les défis de sécurité liés aux objets connectés professionnels

L’intégration massive des objets connectés (IoT) dans les environnements professionnels expose les entreprises à de nouvelles vulnérabilités. Ces équipements, souvent conçus sans réelle considération pour la cybersécurité, deviennent des portes d’entrée potentielles pour des attaques ciblées.

Des équipements souvent vulnérables

De nombreux objets connectés professionnels ne disposent pas de mises à jour régulières ni de mécanismes de protection avancés. Leur faible capacité de chiffrement et leur configuration par défaut en font des cibles privilégiées pour les attaquants.

Principales menaces pesant sur ces équipements :

- Attaques par botnet : les appareils compromis sont utilisés pour mener des cyberattaques massives.

- Exploitation de failles : l’absence de mises à jour expose ces dispositifs aux vulnérabilités connues.

- Usurpation d’identité : des attaquants peuvent se faire passer pour des utilisateurs légitimes afin d’accéder au réseau interne.

- Fuite de données : les informations transmises par ces objets peuvent être interceptées et exploitées par des acteurs malveillants.

La nécessité d’un accès sécurisé et restreint

Les méthodes traditionnelles de protection, basées sur des périmètres de sécurité définis, sont insuffisantes. Avec la multiplication des équipements et des accès distants, il devient impératif d’adopter une approche plus granulaire pour contrôler et limiter les connexions aux ressources critiques.

Pour approfondir le sujet et découvrir les recommandations des experts en cybersécurité, consultez le site d’Hâpy.

Zero Trust Network Access : une approche rigoureuse de la sécurité

Le ZTNA repose sur un principe fondamental : aucun utilisateur ni appareil ne doit être considéré comme fiable par défaut. Chaque demande d’accès est analysée en fonction de critères précis avant d’être validée.

Les principes fondamentaux du ZTNA

Ce modèle de sécurité s’appuie sur plusieurs éléments clés :

| Principe | Explication |

| Vérification continue | Chaque demande d’accès est évaluée en fonction du contexte et de l’identité de l’utilisateur. |

| Moindre privilège | L’accès est limité aux seules ressources nécessaires à l’utilisateur. |

| Segmentation du réseau | Les appareils et les services sont isolés pour réduire les risques latéraux. |

| Authentification forte | L’utilisation de l’authentification multi-facteurs (MFA) renforce la protection. |

En appliquant ces règles, les entreprises minimisent les surfaces d’attaque potentielles et limitent les déplacements latéraux des cybercriminels en cas de compromission.

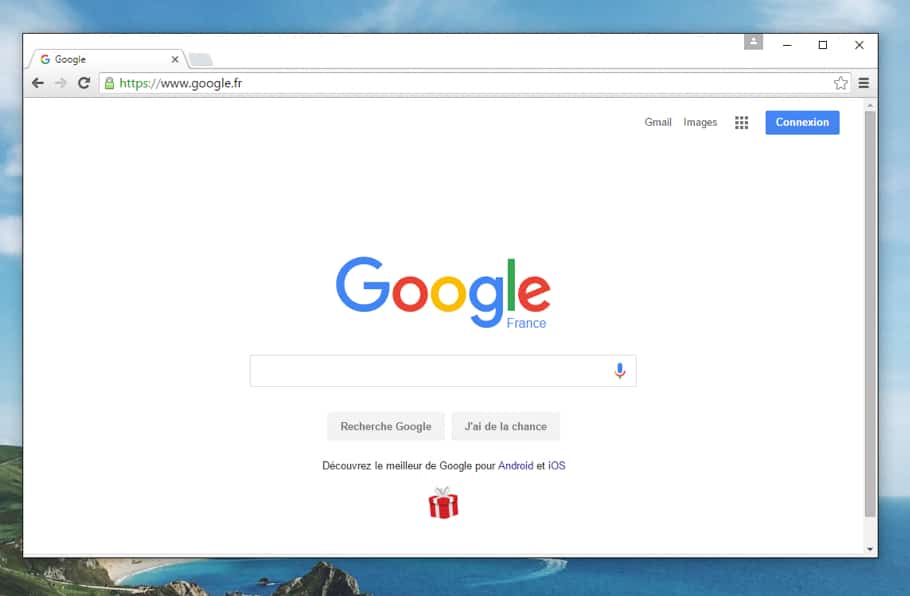

Une adoption facilitée par les solutions modernes

Les solutions ZTNA s’intègrent désormais aisément dans les infrastructures existantes. Elles reposent sur des architectures cloud-first et s’adaptent aux environnements hybrides, combinant réseaux locaux et accès distants. Grâce à ces outils, les entreprises peuvent sécuriser leurs objets connectés tout en garantissant une expérience utilisateur fluide.

Les bénéfices concrets du ZTNA pour les objets connectés

L’adoption du ZTNA dans les environnements professionnels apporte des avantages significatifs pour la protection des objets connectés et l’ensemble des infrastructures numériques.

Une protection proactive contre les cybermenaces

En appliquant un contrôle strict des accès, le ZTNA empêche les cybercriminels d’exploiter des failles au sein des objets connectés. Les connexions suspectes sont bloquées avant même qu’une attaque ne puisse être menée.

Une gestion simplifiée des accès

L’un des atouts majeurs du ZTNA réside dans sa capacité à gérer de manière centralisée les autorisations et les accès des utilisateurs et des appareils. Cette approche réduit la charge administrative liée à la gestion des droits tout en améliorant la réactivité en cas d’incident.

Une conformité renforcée

Avec l’essor des réglementations en matière de protection des données, les entreprises doivent garantir un accès sécurisé aux informations sensibles. Le ZTNA permet de répondre aux exigences des normes comme le RGPD en assurant une traçabilité complète des connexions et une limitation des accès non autorisés.

Intégrer le ZTNA dans une stratégie de sécurité globale

L’implémentation du ZTNA doit être envisagée comme un élément central d’une politique de sécurité plus large, englobant plusieurs bonnes pratiques.

- Sensibilisation des utilisateurs : former les employés aux risques liés aux objets connectés et aux règles de sécurité applicables.

- Mise en place de politiques d’accès rigoureuses : définir des règles claires pour limiter les connexions aux ressources essentielles.

- Surveillance continue : utiliser des outils d’analyse comportementale pour détecter les activités anormales.

- Mises à jour et correctifs réguliers : s’assurer que tous les objets connectés bénéficient des dernières mises à jour de sécurité.

L’intégration du ZTNA dans cette démarche assure une protection optimale tout en limitant les impacts sur la productivité des équipes.

L’avenir du ZTNA et des objets connectés professionnels

L’essor de l’intelligence artificielle et des technologies basées sur l’apprentissage automatique va encore renforcer les capacités du ZTNA. Ces avancées permettront une analyse encore plus fine des comportements utilisateurs et une détection plus rapide des anomalies. D’ici à quelques années, l’approche Zero Trust deviendra incontournable dans tous les environnements professionnels, notamment avec la multiplication des appareils connectés et l’évolution des menaces. Pour rester compétitives, les entreprises devront s’adapter et adopter ces nouvelles stratégies de sécurité dès aujourd’hui.